Как компании защищают конечные точки и почему это не спасает их от целевых атак

Количество целевых атак продолжает увеличиваться: чаще всего они приводят к утечкам конфиденциальных данных, нарушению основной деятельности и прямым финансовым потерям. Осознавая масштаб угроз, 73% российских компаний считают, что при обеспечении безопасности конечных точек (компьютеров, серверов и сетевого оборудования) важно уделять внимание процессам обнаружения и предотвращения целевых атак. Почти 80% организаций для построения результативной защиты комбинируют разные решения ИБ. Такие результаты были получены в ходе исследования Positive Technologies: эксперты выяснили, как российские компании защищают конечные точки от целевых атак, какие средства ИБ используют и с какими проблемами сталкиваются.

Как компании оценивают свой уровень защищенности

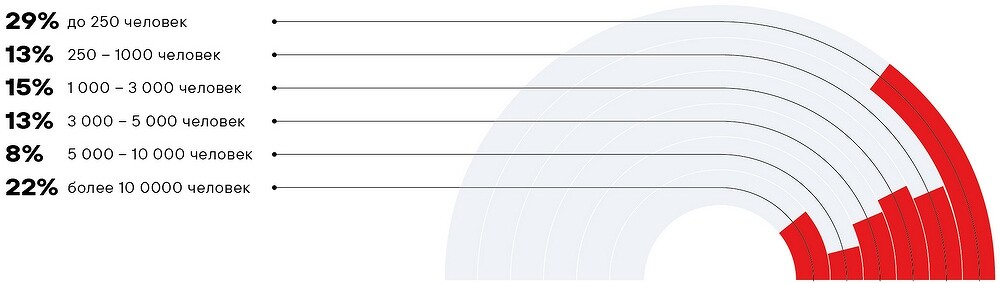

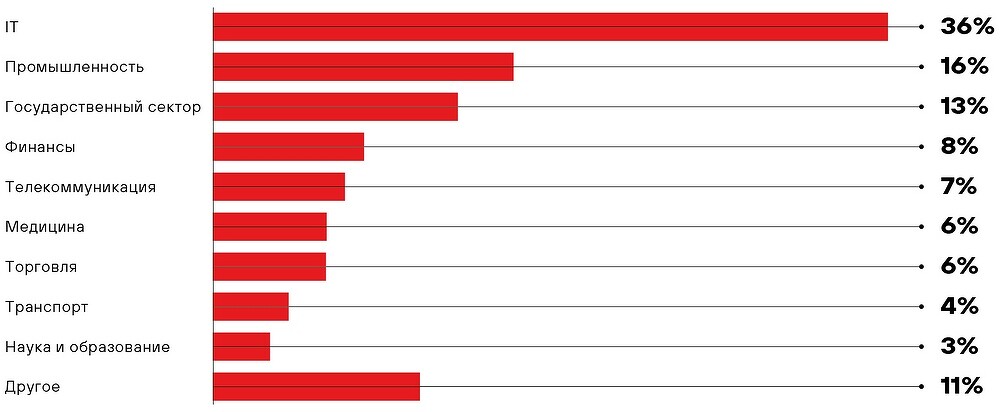

В исследовании, проводившемся в конце 2023 года в формате опроса в профильных СМИ и телеграм-каналах, приняли участие 170 специалистов по ИБ и ИТ компаний из разных отраслей.

По мнению 74% опрошенных, компании, в которых они работают, имеют низкий уровень защищенности от сложных и целевых атак. Около 14% респондентов заявили, что их организации уже сталкивались с APT-атаками. Больше половины (60%) участников считают, что компании могут стать жертвами в недалеком будущем. Опасения по поводу возможных инцидентов испытывают и зарубежные игроки: по данным исследования Cybersecurity Insiders, 85% организаций ожидают, что в ближайшие 12 месяцев хакеры могут вторгнуться в их инфраструктуру.

В IV квартале 2023 года 78% успешных атак были целенаправленными, для сравнения — в аналогичный период 2022 года этот показатель составлял 65%. В 73% инцидентов хакеры использовали вредоносное программное обеспечение. В топ-3 распространенных зловредов по-прежнему входят шифровальщики, шпионское ПО и программы для удаленного управления. Чаще всего атаки приводили к утечкам конфиденциальных данных, нарушению рабочих процессов и финансовым потерям. Основной удар пришелся на государственные учреждения, медицинские, научные, образовательные и финансовые организации, промышленные предприятия, компании из сфер ИТ и услуг.

По результатам исследований Positive Technologies, таргетированные атаки распространены по всему миру, в том числе в Африке, Азии и на Ближнем Востоке. В качестве вектора нападения на российские и зарубежные компании хакеры часто используют конечные точки: компьютеры, ноутбуки, мобильные устройства, серверы и оборудование, которые подключаются к корпоративной сети. Они крайне уязвимы, поскольку зависят от пользователей и могут находиться вне зоны обеспечения сетевой безопасности. Прежде всего это касается тех случаев, когда сотрудники работают удаленно из разных точек мира.

Подходы к обеспечению безопасности

Почти четверть (24%) опрошенных специалистов уверены в том, что для защиты конечных точек достаточно антивируса. Однако одна из причин роста числа целевых атак заключается как раз в том, что такие традиционные средства защиты, как антивирусы, часто не способны обнаружить инструменты хакеров.

Злоумышленники разрабатывают вредоносное ПО с прицелом на конкретные задачи и компании и регулярно модифицируют свои программы, делая их более незаметными и эффективными в таргетированных атаках. Вредоносы активно распространяются в даркнете как за деньги, так и бесплатно — у хакеров всегда есть возможность дополнить свой арсенал новейшими инструментами.

Антивирусные решения используют метод сигнатурного анализа — изучают базы, в которых содержатся характерные признаки уже известных вредоносных программ. Поэтому антивирусы далеко не всегда срабатывают на новое ПО с уникальными сигнатурами и старые вредоносы с измененными кодами. Кроме того, такие средства защиты могут пропустить атаки на цепочку поставок (supply chain attacks). В этих случаях хакерское ПО попадает в инфраструктуру через компоненты или продукты сторонних производителей, которые считаются доверенными.

При этом большинство участников исследования (76%) утверждают, что конечные точки нуждаются в комплексной защите, которая предполагает комбинирование нескольких продуктов безопасности. Такой подход в основном используют крупные компании со зрелыми процессами ИБ.

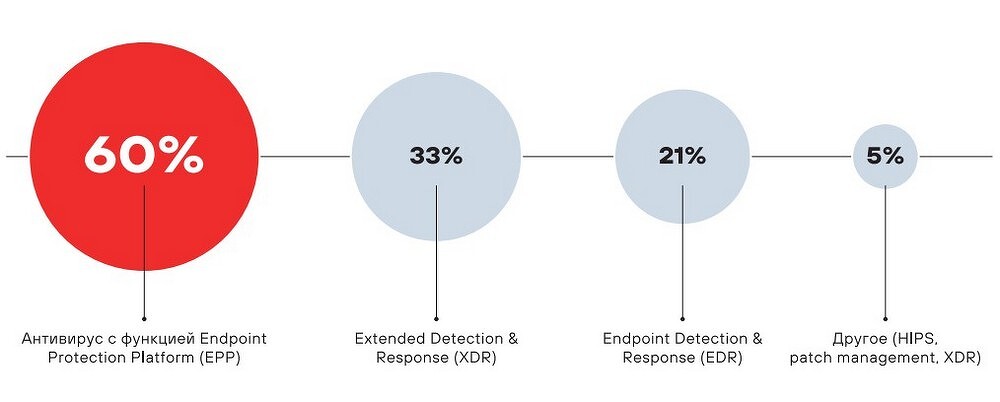

На российском рынке информационной безопасности, помимо классических антивирусов, представлены современные средства защиты конечных точек. Среди них:

- антивирусы с функцией EPP (endpoint protection platform), которые включают в себя классические возможности антивирусных решений и расширенные технологии безопасности для выявления и блокирования известных угроз;

- решения класса XDR (extendeddetectionand response), предназначенные для автоматического проактивного обнаружения и предотвращения сложных угроз на разных уровнях инфраструктуры;

- продукты класса EDR (endpoint detection and response), которые изучают вредоносную активность на конечных точках, обнаруживают продвинутые угрозы и моментально реагируют на них.

По данным отчета CyberRisk Alliance, большинство зарубежных компаний (72%) для совместного использования с EPP-решениями и другими системами выбирают продуты класса EDR. Комбинируя средства безопасности, организации выстраивают всестороннюю защиту конечных точек в условиях постоянно меняющегося ландшафта киберугроз.

Топ-3 задачи при построении защиты конечных точек

Большинство участников исследования (73%) выделили своевременное обнаружение и предотвращение целевых атак и сложных угроз в качестве самой важной задачи среди тех, которые возникают при организации защиты конечных точек. Если выявить инцидент на ранних этапах, это поможет избежать реализации недопустимых для компании событий и снизить затраты на восстановление тех процессов, которые успеют нарушить хакеры. Атаки с использованием вредоносного ПО могут развиваться длительное время. Чтобы достичь своей основной цели, например зашифровать данные с целью выкупа или украсть информацию, злоумышленникам приходится потрудиться. Хакеры изучают устройства, эксплуатируют уязвимости, ищут способ закрепиться в системе и замаскировать свой вредонос под доверенную программу. Пройдя через это, они уже могут нанести компании значительный ущерб. Системы класса EDRпозволяют обнаруживать действия злоумышленников на ранних этапах, даже если хакеры используют легитимные инструменты, такие как PowerShell, WMI, CMD, Bash, а следы присутствия тщательно скрывают.

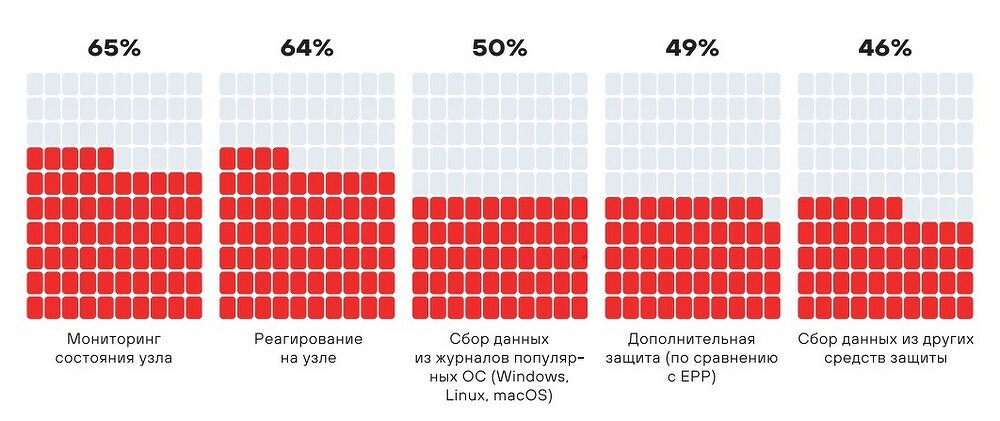

Разберемся, как это работает, на примере продукта MaxPatrol EDR, который в прошлом году вышел на рынок. Система выявляет сложные и целевые атаки в динамике благодаря тому, что использует методы статического и поведенческого анализа, применяет экспертные правила PT Expert Security Center (PT ESC) и имеет гибкую настройку правил обнаружения. Кроме того, за счет экспертизы PT ESC продукт определяет топ-50 популярных тактик и техник злоумышленников для Windows-систем и топ-20 для Linux-систем по матрице MITRE ATT&CK. MaxPatrol EDR в рамках единого окна предоставляет сгруппированную информацию о событиях на узлах и уязвимостях конечных точек. Это решает вторую важную задачу, которую отметили 55% респондентов.

Обнаружив присутствие злоумышленников, необходимо оперативно их остановить: EDR-системы развиваются в этом направлении. Например, MaxPatrol EDR, в отличие от классических продуктов этого класса, позволяет гибко настраивать правила реагирования с учетом потребностей компании и предотвращать атаки как в ручном, так и в автоматическом режиме. Система предоставляет широкий выбор действий защиты, среди которых — изолирование узлов, завершение процессов, удаление вредоносных файлов, блокировка опасных подключений, дополнительный анализ подозрительной активности.

Еще одной важной задачей 54% участников назвали выстраивание процесса проактивного поиска угроз (threat hunting). Она напрямую связана со сбором данных о подозрительной активности и уязвимостях, который осуществляют EDR-системы. Согласно исследованию Sans Institute, 88,5% компаний реализуют проактивный поиск угроз с помощью EDR- и SIEM-систем, получая таким образом полную картину происходящего на каждой отдельной конечной точке. Для решения этой задачи MaxPatrol EDR можно использовать в комплексе с другими продуктами Positive Technologies. Система также поддерживает совместную установку со средствами защиты других вендоров. Ее агенты (программы-посредники) могут проводить анализ и реагировать на угрозы даже в изолированных сетях, без обращения к серверу, — это одно из важных преимуществ продукта.

Какая EDR-система нужна рынку

- С поддержкой всех популярных операционных систем

Половина участников исследования в числе важных возможностей EDR-систем выделяют сбор данных из журналов таких операционных систем, как Windows и macOS, а также ОС на базе Linux. Поддержка последней в России обязательна для любого решения, которое взаимодействует с системами и компонентами компаний с помощью агентов. Многие организации используют в инфраструктуре несколько операционных систем, и хакеры постоянно ищут в них новые уязвимости, изобретают более эффективные способы атак. MaxPatrol EDR позволяет защитить все популярные ОС, в том числе российские сертифицированные. Агенты продукта разворачиваются без необходимости дополнительных доработок: в единую веб-консоль загружены все нужные дистрибутивы, также есть инструменты группового администрирования.

- С гибкими настройками глубины анализа событий

Многие вендоры выпускают «коробочные» продукты, в которых используют только собственную экспертизу. Специалистам сложно адаптировать их под конкретные особенности компании и настроить необходимую глубину анализа, чтобы эффективно распределить нагрузку между своими системами. У пользователей MaxPatrol EDR есть возможность добавлять в продукт уникальные для каждой конкретной компании функциональные модули и выстраивать его работу в необходимом формате.

- Совместимая с разными средствами защиты

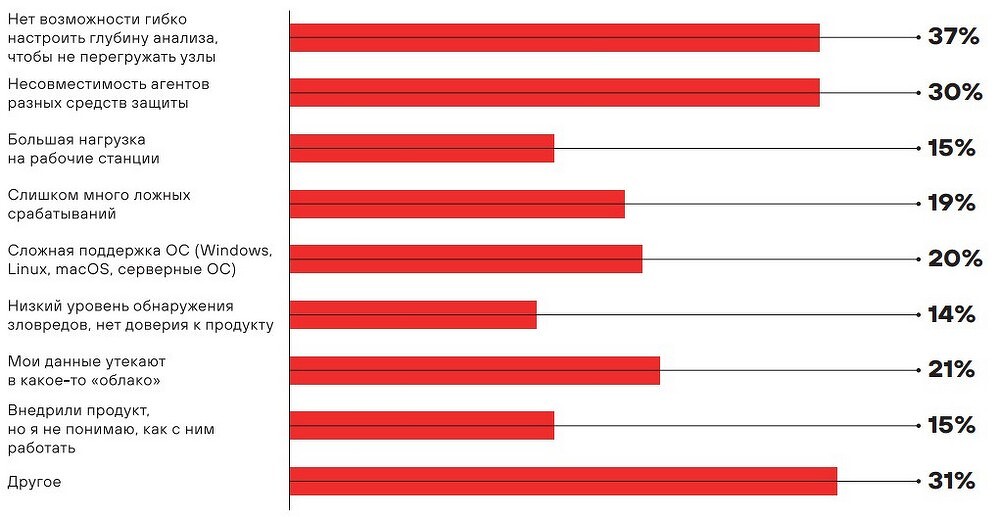

В числе главных проблем, с которыми сталкиваются компании при построении защиты конечных точек, 35% участников исследования отметили отсутствие возможности использовать продукты совместно с другими решениями. При мультивендорном подходе системы могут конфликтовать друг с другом. Часто это выражается в том, что продукты перегружают операционные системы, воспринимают чужих агентов как зловредных и удаляют их.

- Со сбалансированной нагрузкой на узлы

Этот критерий важен для пользователей конечных точек. Часто агенты продуктов перегружают рабочие станции, в результате устройства работают медленно и создают неудобства для сотрудников. В MaxPatrol EDR можно настроить политики обнаружения и реагирования с учетом архитектуры систем и за счет этого сбалансировать нагрузку на узлы.

Правильный подход — высокий результат

Большинство компаний согласны с тем, что конечные точки, как одно из самых уязвимых мест в инфраструктуре, нуждаются в серьезной защите. Однако к обеспечению их безопасности организации применяют разные подходы. Многие игроки все еще уверены в том, что классические средства ИБ способны надежно защитить конечные точки, но стремительно развивающиеся киберугрозы доказывают обратное. Остановить хакеров сегодня могут только такие продвинутые решения, как EDR-системы, которые предоставляют подробную информацию о происходящем на узлах, обнаруживают сложные угрозы, в том числе атаки нулевого дня, и позволяют моментально отреагировать на них. Современный продукт этого класса станет первым шагом к выстраиванию процесса проактивного обнаружения киберугроз и поможет оставаться на несколько шагов впереди хакеров.

■ Рекламаerid:LjN8KEBmHРекламодатель: Акционерное Общество «Позитив Текнолоджиз»ИНН/ОГРН: 7718668887/ 1077761087117Сайт: https://www.ptsecurity.com/ru-ru/

Поделиться

Поделиться