Роскомнадзор закупает ИТ-ловушки и фейковые базы данных, чтобы заманивать в них хакеров

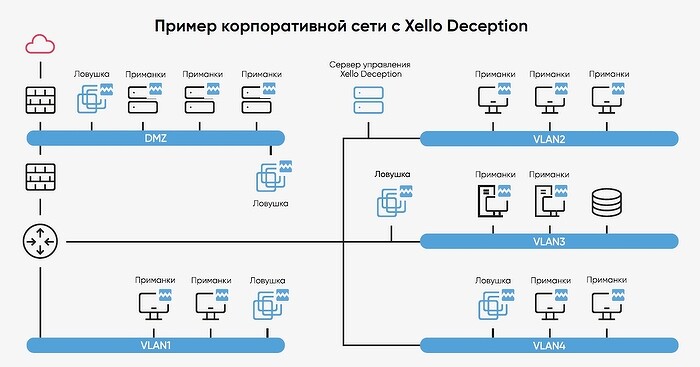

Подведомственный Федеральной службе по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор) Главный радиочастотный центр (ГРЧЦ) закупает лицензию на использование программного обеспечения (ПО), которое генерирует приманки и ловушки для хакеров. В результате этого процесса в ИТ-инфраструктуре ГРЧЦ появится десяток серверов-приманок с сотнями устройств, имитирующих реальные.

Создание ложной ИТ-инфраструктуры

Подведомственный Роскомнадзору ГРЧЦ закупает лицензии на использование специального софта, которое генерирует и логирует ложные сервисы, создает ханипоты, фейковые базы данных (БД) и серверы-ловушки для хакеров, об этом пишет «Ведомости». Поставщик решения стал российский разработчик в сфере информационной безопасности (ИБ) ООО «Ангара Ассистанс».

Специалисты из ГРЧЦ смогут эксплуатировать специальное ПО в течение года. По словам представителя Роскомнадзора, Хello Deception нужен для обеспечения ИБ предприятия.

Российская компания Xello Deception выпускает софт класса Distributed Deception Platforms (DDP), он используется для введения в заблуждение хакеров, получивших доступ к защищаемой ИТ-инфраструктуре. Суть подхода Xello Deception заключается в создании альтернативной реальности для злоумышленника, попавшего в корпоративную сеть. ИТ-система создает и активно заманивает хакеров в плотную сеть ложных данных, минимизируя вероятность успеха атакующего. Решение действует после того, как традиционные ИБ-средства защиты не справились, и злоумышленник проник в сеть. В 2020 г. платформу Xello Deception внесли в Единый реестр российских программ электронных вычислительных машин (ЭВМ) и БД Министерства цифрового развития, связи и коммуникации (Минцифры) России. Включение в реестр средств обеспечения ИБ, ИТ-систем мониторинга и управления состоялось согласно Приказу Минцифры России от 7 апреля 2020 г.

Для рядового пользователя такие ловушки скрыты, в его повседневной работе взаимодействие с ними не требуется, поэтому любое использование сетевых ловушек считается потенциальной активностью злоумышленника, рассказал «Ведомостям» руководитель ИБ-направления ITProtect Кай Михайлов.

Приманки размещаются на реальной рабочей станции, они похожи на что-то обычное, привычное пользователю, чтобы не вызывать у хакеров подозрений. Например, это может быть случайно забытый файл с паролем, сохраненная сессия, закладка в браузере, запись в реестре и т.п. Но объект содержит ссылку и данные для доступа на ложный сетевой ресурс. Сами приманки ограничены во взаимодействии с рабочей ИТ-инфраструктурой, что приводит к минимальному влиянию на нее.

Профильные ИБ-эксперты считают, что ГРЧЦ выбрал решение Xello Deception по ряду причин, включая его адаптивность, которая позволяет эффективно выявлять киберугрозы на различных объектах и в компаниях, а также низкие требования для вычислительных мощностей. Xello Deception помогает обнаружить активность злоумышленников раньше, чем те нанесут серьезный ущерб организации. Специалисты Xello отмечают, что в основе их разработки лежит особая технология Dexem, с помощью которой можно создать наиболее реалистичное окружение. Этапы работы Xello Deception: создание приманок и ловушек; внедрение их в корпоративную сеть; введение в заблуждение злоумышленника за счет приманок и реалистичных ложных целей; обнаружение несанкционированного проникновения в сеть; cвоевременно реагирование на действия злоумышленников. Также ИТ-платформа совместима с различными операционными системами (ОС), включая Astra Linux.

По данным Xello на октябрь 2024 г., ИТ-платформа поддерживает более 40 типов ловушек разной интерактивности (FTP, SSH, Database, RDP, SMB и другие). В данной версии (5.6) платформы реализована собственная технология эмуляции веб-сервисов устройств различных производителей (например, Cisco, HP, Hikvision и других) высокого уровня интерактивности.

Предпосылки к новой защите

В 2022 г. хакеры смогли проникнуть в компьютерную сеть ГРЧЦ, писал «Коммерсант». Одну из наиболее агрессивных попыток проникновения ИБ-специалисты начали отслеживать еще в начале осени.

18 ноября 2022 г. группировка хакеров сообщила в своем Telegram-канале об атаке на ИТ-системы ГРЧЦ. Хакеры рассказали, что взломали внутреннюю компьютерную сеть ГРЧЦ, получили доступ к документам, переписке и почтовым ящикам сотрудников ведомства, зашифровали и заблокировали работу части рабочих станций, а также нанесли урон серверным ИТ-системам.

«Одну из наиболее агрессивных попыток проникновения мы начали отслеживать еще в сентябре 2022 г. Наша служба противодействия кибератакам зафиксировала применение нарушителями против нас ранее нигде не использовавшейся уязвимости. Преступники не получили доступ ни к закрытой информации, ни к критически важной инфраструктуре», - рассказали «Коммерсант» в пресс-службе ГРЧЦ.

ИБ-эксперты пояснили, что в сети хакеры выложили десять скриншотов, включая фрагменты общения сотрудников во внутреннем мессенджере, скриншоты из почтового ящика руководителя одной из внутренних групп ГРЧЦ, а также изображения консоли внутренней Data Loss Prevention (DLP)-системы (ИТ-система защиты компании от утечки информации) организации. По их словам, атака на инфраструктуру ГРЧЦ могла быть организована через аккаунт сотрудника организации. Хакеры смогли на некоторое время получить прямой доступ к рабочему месту, почте и другим ресурсам внутри ведомства.

По данным ведомства, хакеры не смогли получить доступ к внутренним критичным данным и важной ИТ-инфраструктуре, а в целом вся ситуация была управляемой, так как злоумышленники вошли на время только в открытый контур ведомства.

Поделиться

Поделиться